Test de la Yubikey FIDO U2F par Yubico

Si vous me suivez, vous avez sûrement déjà lu mon article sur la double authentification avec une clé USB U2F. Aujourd’hui nous allons plus loin, je vais vous présenter en détail une clé USB U2F.

Il s’agit de la Yubikey FIDO U2F, une clé USB à brancher sur sont ordinateur et qui nous permet de nous authentifier sur bon nombre de services internet.

Grand acteur du domaine, Yubico se propose de démocratiser la technologie U2F à petit prix. Découvrons sans plus attendre la Yubikey FIDO U2F.

Découverte de la Yubikey FIDO U2F

Le credo de Yubico est simple, démocratiser la double authentification. Cela passe par une technologie facile à utiliser, peu chère et interopérable avec un maximum de service. Voici en substance les clés de la réussite de Yubico.

La Yubikey FIDO U2F ressemble comme deux gouttes d’eau à une clé USB traditionnelle. Légère et compacte avec moins de 4 grammes pour 5 cm, elle est livrée dans une simple enveloppe plastique.

La première chose que l’on remarque c’est qu’il n’y à pas de manuel, simplement un lien web nous invitant à prendre connaissance des instructions sur internet.

Coté matériel, en plus d’être très simpliste, on remarque la présence d’une encoche circulaire au centre avec une clé en sur impression. C’est un bouton dit « capacitif », il nous faudra appuyer sur cette zone pour activer le fonctionnement de la clé et ainsi valider la double authentification.

D’après le constructeur, la clé est capable de résister aux chocs et à l’eau. C’est sûrement vrai mais dans la limite du raisonnable.

Utilisation de la Yubikey FIDO U2F

Comme vue plus haut il n’y a pas de notice, rendons-nous donc sur le suite pour prendre connaissance des instructions.

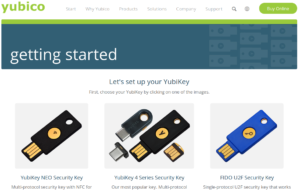

Première chose à faire est de choisir son modèle. Pour ceux que cela intéresse, il existe un comparatif des Yubikey disponibles sur le site du constructeur. Je vous conseille de le lire, en fonction de votre besoin, vous serez peut être amené à choisir un autre modèle.

Nous allons prendre ici l’exemple d’un compte GitHub, comme la procédure est différente suivant les services. Je vous invite à lire attentivement les instructions disponible sur le site du constructeur.

Avec GitHub, c’est relativement facile à mettre en place, il vous faudra bien sur par vous créer un compte sur la plateforme.

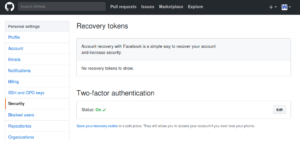

Une fois ceci fait, nous allons activer la double authentification. Point intéressant afin de pallier à la perte de notre clé USB U2F, GitHub nous oblige à mettre en place la double authentification via une application mobile ou via SMS.

Ici je choisie l’application mobile avec Google Authentificator, voila en quelques minutes le compte est configuré.

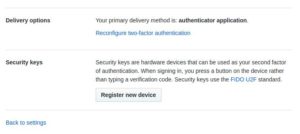

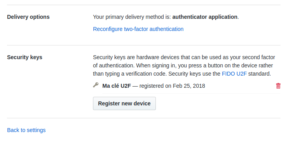

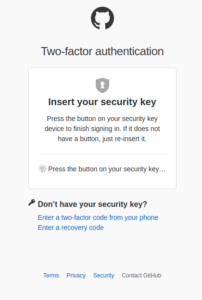

Nous ajoutons maintenant la clé USB en sélectionnant « Security keys », on lui donne un petit nom puis on appuie sur le logo de la clé.

Et voici tout aussi facilement et rapidement que pour l’application, nous venons d’associer une clé USB à notre double authentification.

On s’empresse de faire un essai, on renseigne son login et mot de passe puis on clique sur suivant. A ce moment on à le choix entre la clé USB ou le code, on insère la clé USB et on appuie sur le marqueur. Et nous voila authentifié sur notre compte GitHub.

Conclusion :

Une première impression très positive, après avoir choisi son modèle le site nous liste tous les services compatibles. Et il y en a de nombreux, Google, Facebook, GitHub et bien d’autres.

C’est facile, rapide, efficace et peu chère, la version que je possède m’a coûté 15€. En complément d’un Google Authentificator ou d’un SMS, la Yubikey devient vite un indispensable.

La liste des services devenant de plus en plus importante, il serait dommage de s’en priver. Je souhaiterais aussi essayer la Yubikey 4 ou Neo pour sa capacité à communiquer avec les smartphones en NFC.

En conclusion c’est un investissement qui en vaut la peine. Si cela vous intéresse un test de la Yubikey Neo est aussi disponible.